2020-03-03 14:32:38.0 52浏览

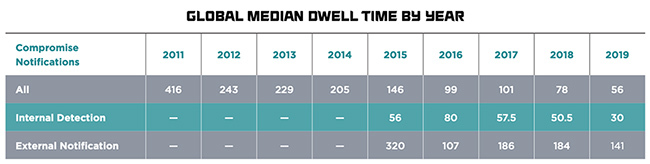

各个组织正在更快地检测和遏制攻击,全球停留时间中位数(即网络入侵开始到被识别之间的持续时间)已缩短为56天。根据FireEye的数据,这比上一年的78天中位数低了28%。

顾问将这种趋势归因于组织改善了其检测程序,以及攻击者行为的改变。例如破坏性攻击(勒索软件、加密货币矿工等)的持续增加,而些攻击的驻留时间通常比其他攻击类型短。

全球内部和外部检测时间也缩短了。

内部检测占比达四年来的最低水平

尽管组织内部识别的入侵的停留时间缩短了,但与外部来源相比,自我检测到的安全事件的总体百分比也有所下降——比起去年下降了12个百分点。而自2011年以来,内部检测数量一直是稳定增长的。

也就是说,2019年是四年来外部通知首次超过内部检测。这种转变可能是由于多种因素引起的,例如执法和网络安全供应商通知的增加,公共披露规范的变化以及合规性提升。

同时,由于其他指标显示组织检测和响应是在持续改进的,所以这种转变不太可能是因为组织检测入侵的能力降低。

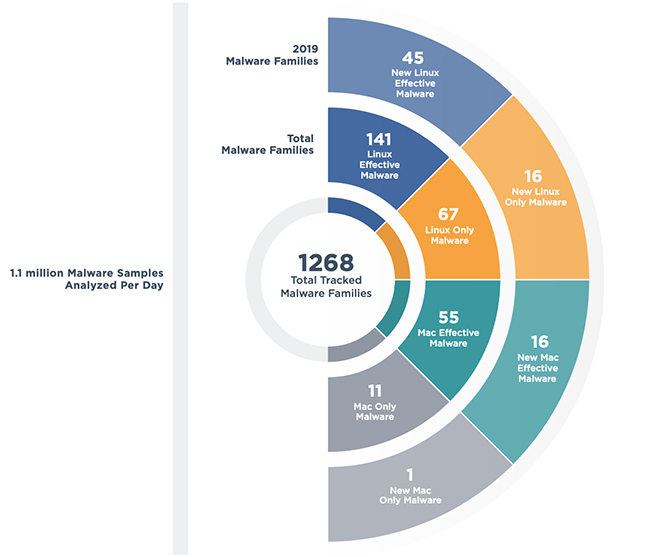

确定了数百个新的恶意软件家族

报告详细介绍了2019年观察到的所有恶意软件家族的情况,其中41%从未见过。此外,确定的样本中有70%属于五个最常出现的家族之一,并且这些家族基于开源工具积极进行开发。

这些表明,不仅恶意软件作者正在创新,网络犯罪分子还在外包任务,以更快地通过运营获利。

还要注意的是,大多数新的恶意软件家族都影响了Windows或多个平台,仅影响Linux或Mac的新的恶意软件家族活动仍然是少数。

更多的勒索软件攻击

在专业人员响应的攻击中,绝大多数(29%)可能是出于直接获得经济利益的动力,包括了勒索,赎金,盗窃卡和非法转账等。其次(22%)是数据盗窃,可能是出于获得知识产权或间谍活动的目的。

勒索软件攻击的成功获利,以及勒索软件即服务(RaaS)商业模式的可用性,都促成了勒索软件案件总数的增加。历史上以个人和信用卡信息为目标的老牌网络犯罪集团也越来越多地将勒索软件作为创收的辅助手段。

考虑到勒索软件攻击的难易程度以及攻击者在获利上的持续成功,可以预期,勒索软件将继续被用作辅助手段。

加入NISP、CISP课程学习网络安全行业

报考联系人nisp证书管理中心丹丹老师

微信号:nisptest/13520967307

对不起!让你吐槽了

上传图片

可上传3张图片